En esta entrada vamos a analizar a detalle el header de un email para poder obtener más información sobre un posible phishing y de igual manera como podemos detectarlo y analizarlo con herramientas especiales.

¿Qué debo hacer primero?

Para poder identificar un correo de phishing necesitamos cuestionarnos 2 cosas importantes:

- ¿El mail llego desde un servidor de correo SMTP correcto?

- ¿Los datos FROM, Reply To, Return Path son los mismos?

⚠️ ¿Se envío el correo electrónico desde el servidor SMTP correcto?

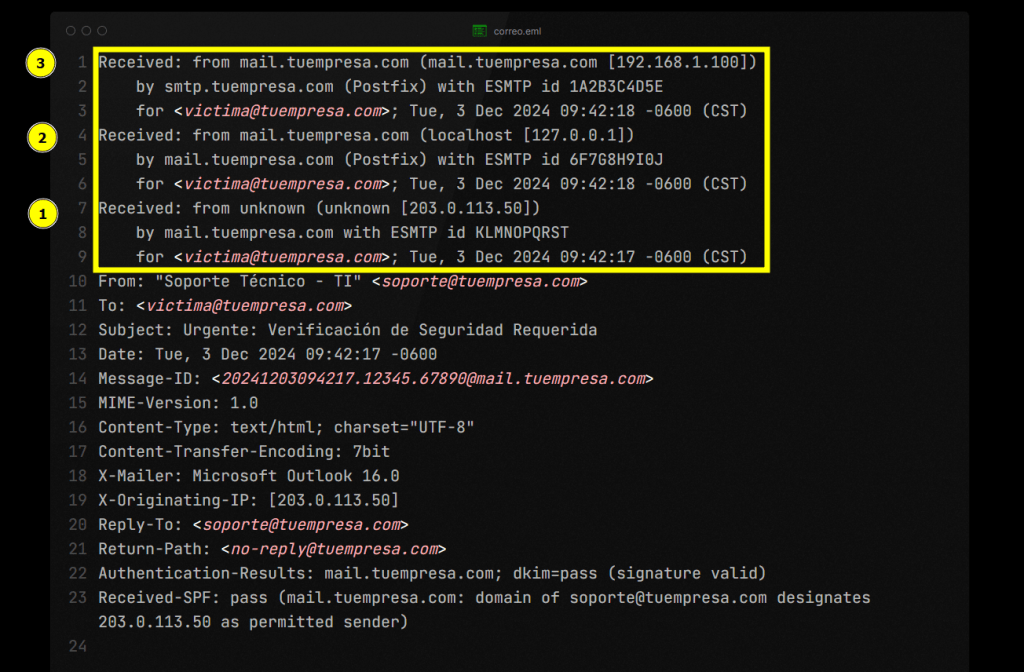

Podemos consultar el campo Received para ver la ruta que tomo el correo electrónico, y así poder ver desde donde proviene con la dirección IP.

⚠️ Para efectos prácticos vamos analizar una muestra el header de un correo sospechoso, es un ejemplo ficticio, los dominio e ip’s no existen.

- unknown [203.0.113.50] es el servidor de origen de donde se envío el correo

- mail.tuempresa.com este servidor recibió el correo desde la ip 203.0.113.50

- smtp.tuempresa.com servidor SMTP interno, este mismo fue quien entregó el correo a la bandeja de entrada del destinatario.

ℹ️ Si miramos quien envía el correo “From” podemos ver que proviene del dominio tuempresa.com

ℹ️ Entonces por lo tanto tuempresa.com debería estar usando la ip 203.0.113.50 para esto podemos confirmar que en realidad si provenga de esa dirección.

¿Como verificar si el correo proviene de la dirección ip?

Para este analisis, vamos a utilizar varias herramientas para poder verificar si la ip es maliciosa o está asociada a phishing o spam. entre ellas:

- MxToolbox

- Spamhaus

spam haus

En la reputación de la ip en el spam haus no resultó ninguna alteración sobre la ip, pero en caso de que si llegue a existir alguna, lo reportará como ip maliciosa en la lista negra.

⚠️ ¿Los detalles “From” y “Return-Path / Reply-To” son los mismos?

No, no son lo mismo y claramente cada uno tiene un propósito diferente, por lo cual es necesario comprenderlos cada uno:

From (De): representa el nombre del remitente, es decir, a dirección de correo electrónico que el destinatario verá en la bandeja de entrada.

Return-Path: Se utiliza para identificar la dirección donde se envían los rebotes (errores de entrega del correo).

Reply-To (Responder a): indica la dirección a la que se enviarán las respuestas del destinatario si el usuario responde al correo.

Caso de phishing:

En un ataque de phishing, el atacante puede enviar un correo utilizando una dirección «De» que parece legítima o similar a la de una empresa confiable, pero configura una dirección diferente en el campo «Responder a».

Ejemplo:

- El atacante envía un correo a una empresa haciéndose pasar por un empleado de Google con un correo falso como

empleado@falso.com. - En el campo «Responder a», el atacante coloca una dirección legítima de un empleado de Google como

empleado@google.com. - Cuando la víctima responde, el sistema utiliza automáticamente la dirección del campo «Responder a», lo que podría confundir al destinatario y hacer que no sospeche.

Conclusión:

En este caso, si las direcciones en los campos «De» y «Responder a» son diferentes, es motivo de sospecha. Pero no necesariamente significa que el correo sea phishing. Es necesario analizar otros factores, como la existencia de archivos adjuntos sospechosos, URLs maliciosas o contenido engañoso.