1. Información General

Nombre del laboratorio: Implementar un SIEM Básico (Wazuh)

Autor: rojosecurity

Fecha de ejecución: 21/09/25

Objetivo principal: Detectar un inicios de sesión fallidos en SSH

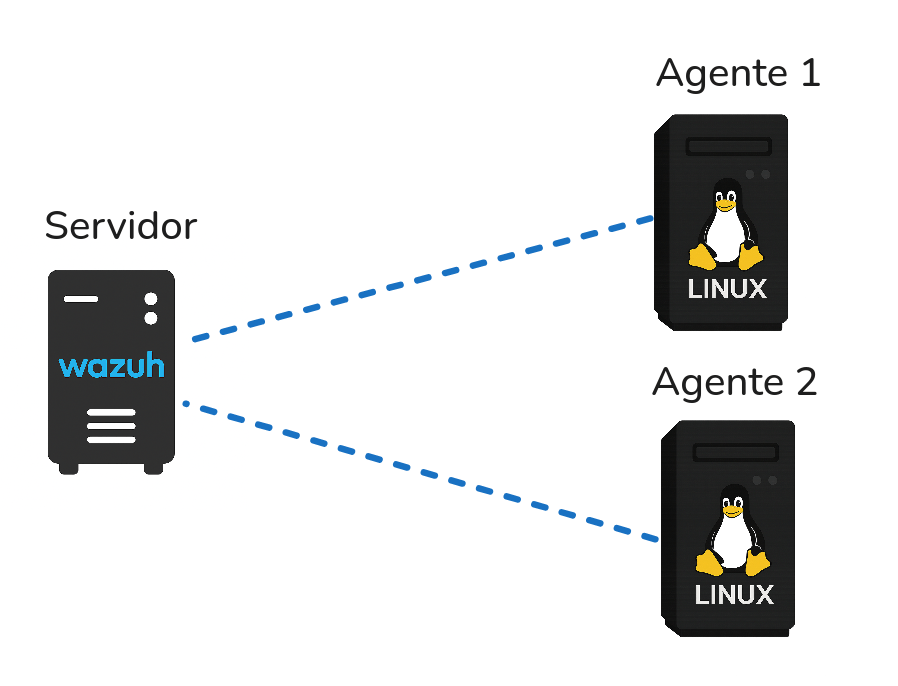

2. Descripción del entorno

Infraestructura usada: 1 Servidor Wazuh, 2 Host

Sistemas Operativos: Debian & Ubuntu

Servicios expuestos: SSH

Herramientas defensivas utilizadas: SIEM Wazuh

Diagrama de infraestructura

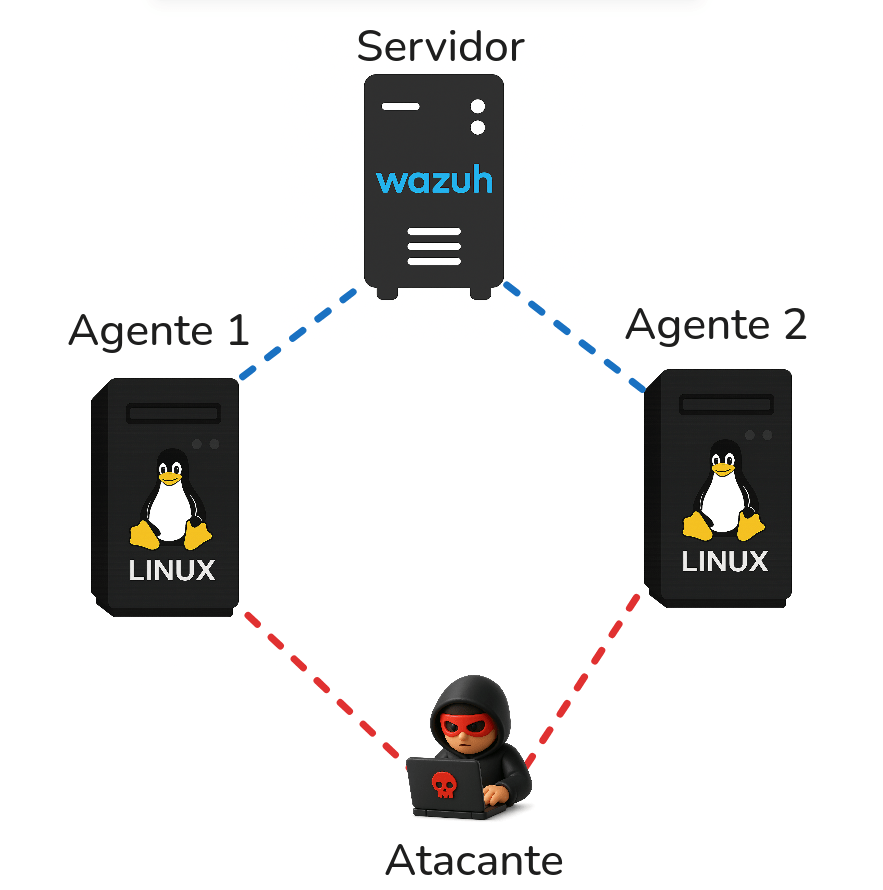

3. Escenario de Ataque Simulado

Vector de ataque: Fuerza bruta sobre servicio SSH

MITRE ATT&CK Mapping:

Tactica: Credential Access

Tecnica: T1110 – Brute Force

Evidencias Generadas: Logs

Diagrama de ataque

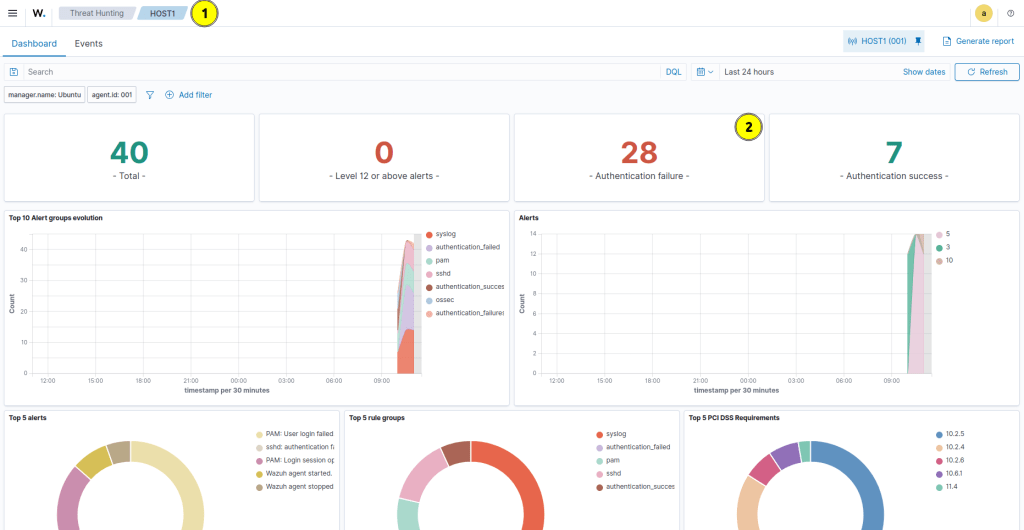

4. Detección

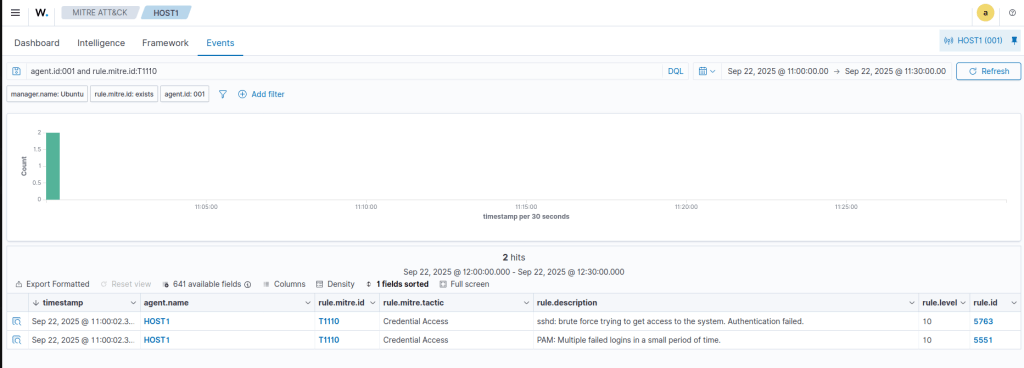

Fuentes de logs analizadas: Wazuh > Threath Hunting > Events

Alertas generadas en el SIEM/EDR:

- Revisando las alertas del HOST1 sobre el usuario estandar

- Se reportan 18 intentos de inicio de sesión fallidos

Comandos o consultas usados para identificar el ataque:

agent.id:001 and rule.mitre.id:T1110NOTA: esta es una sentencia DQL aplicada sobre una busqueda en sobre el dashboard de MITRE ATT&CK

5. Respuesta y Contención

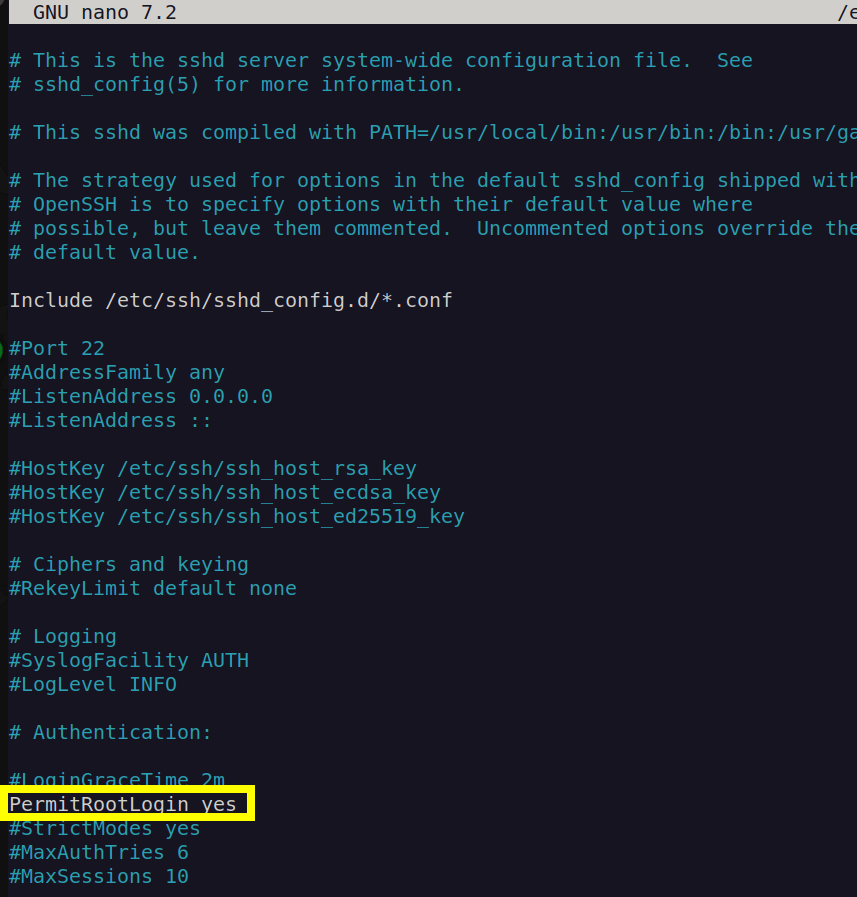

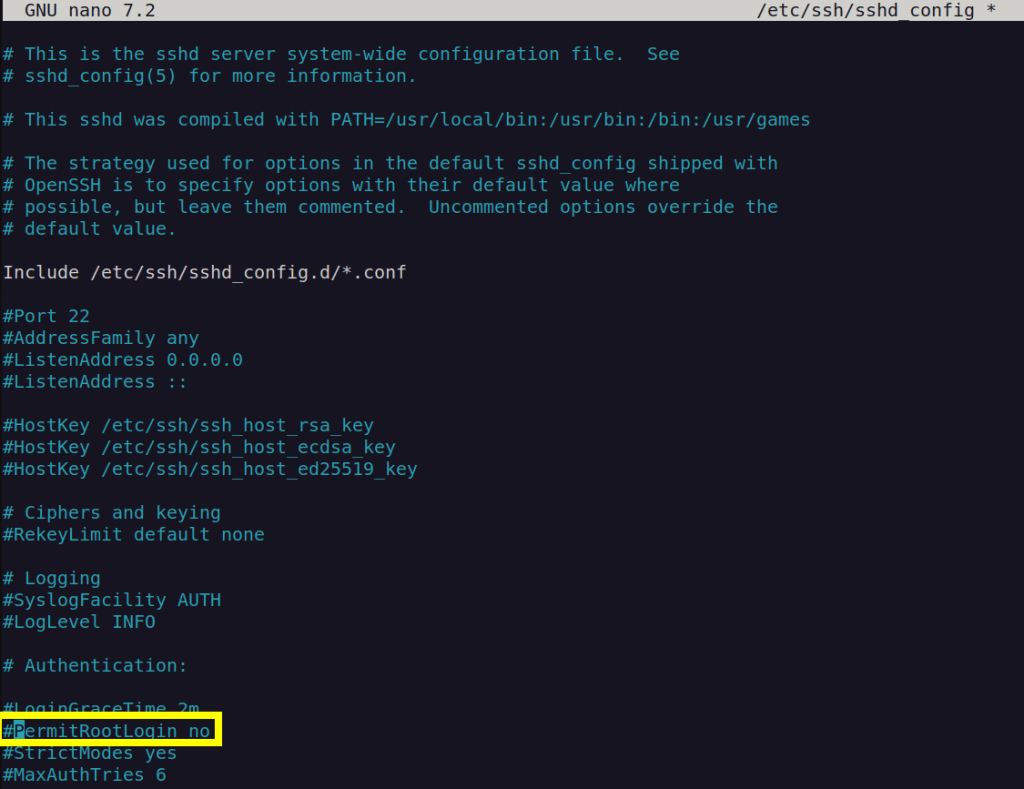

Acciones ejecutadas: Restricción del usuario root para inicio de sesión por medio del servicio SSH.

Efectividad de las medidas: La restricción del usuario funcionó tal cual se esperaba, ya no se detectó tráfico y alertas sobre el HOST.

MTTD (Mean Time To Detect / Tiempo medio de detección): 30 segundos -> Wazuh Generó la alerta.

MTTR (Mean Time To Respond / Tiempo medio de respuesta): 3 min en tiempo de respuesta para poder editar y quitar el acceso root en en archivo de configuración del servidor.

6. Lecciones Aprendidas

Fortalezas de la detección:

- El SIEM + HIDS detectó de forma inmediata los intentos de fuerza bruta.

Áreas de Mejora:

- El SIEM + HIDS detectó el ataque de fuerza bruta pero no lo bloqueó automáticamente.

Controles adicionales recomendado:

- Nuevas reglas en SIEM

7. Conclusión

En conclusión con el laboratorio se demostró como es que se detectan inicios de sesión fallidos sobre un HOST que se encontraba bajo malas practicas de seguridad, afortunadamente se detectó el ataque a tiempo mediante el panel en tiempo real de Wazuh.

Este evento proporciona una clara visión de como es que debemos de tener en cuenta los logs centralizados de toda nuestra infraestructura.

Así mismo la practica me permitió validar:

- Lo importante que es la detección a tiempo.

- Reforzar la seguridad en la infraestructura.

- Las alertas de wazuh son precisas para identificar el origen de ataque (IP, hora, host objetivo).