ℹ️ Hola a todos hoy les traigo un nuevo laboratorio, está centrado en evaluar el nivel de seguridad de un sistema Linux usando Lynis, una herramienta de auditoría y hardening muy usada por equipos Blue Team.

1. Información general

Título del Laboratorio: Auditoría con Lynis

Categoría: Auditoría y Hardening

Nivel de Dificultad: Fácil

Autor / Analista: Rojo Security

Fecha de Ejecución: 27/10/2025

Versión del Sistema Operativo: Linux

2. Objetivos del Laboratorio.

- Evaluar el nivel de seguridad del servidor.

- Mitigar los riesgos.

- Generar retroalimentación.

3. Entorno de Laboratorio

Tipo de Entorno: Físico

Sistema Operativo: Debian 13

Recursos Asignados (CPU, RAM, Disco): Intel , 4GB de RAM, HD 256 GB

Herramientas Utilizadas: Lynis

Accesos Disponibles (root/sudo): root

Conectividad (con o sin Internet): Sin acceso a Internet

4. Instalación y configuración.

En este paso puede recurrir a la entrada que escribí en el blog, es una referencia más clara de como instalar lynis en linux.

5. Ejecución del Laboratorio.

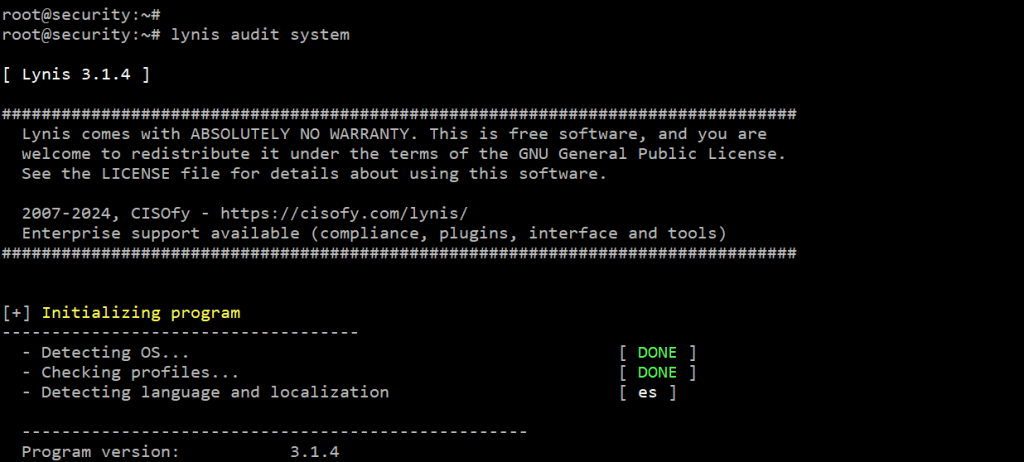

- Se ejecuta la auditoría.

2. Resultados

- /var/log/lynis.log

- /var/log/lynis-report.dat

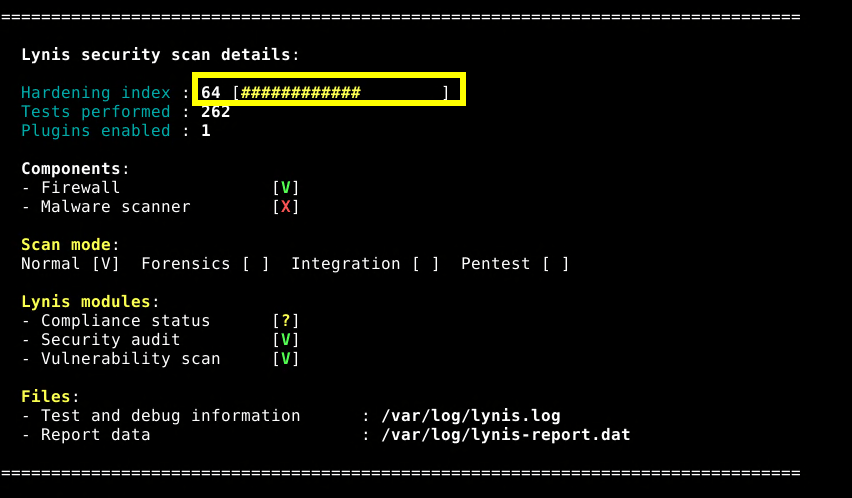

3. Identificar Hardening Index, Warnings and suggestions

6. Resultados y hallazgos.

Hardening Index Inicial: 64

Warnings:

cat /var/log/lynis.log | grep Warning

Suggestions:

cat /var/log/lynis.log | grep Suggestion

Resumen de Hallazgos

| Metrica | Valor |

| Hardening | 64/100 |

| Warning | 4 |

| Suggestion | 55 |

Resumen de hallazgos críticos

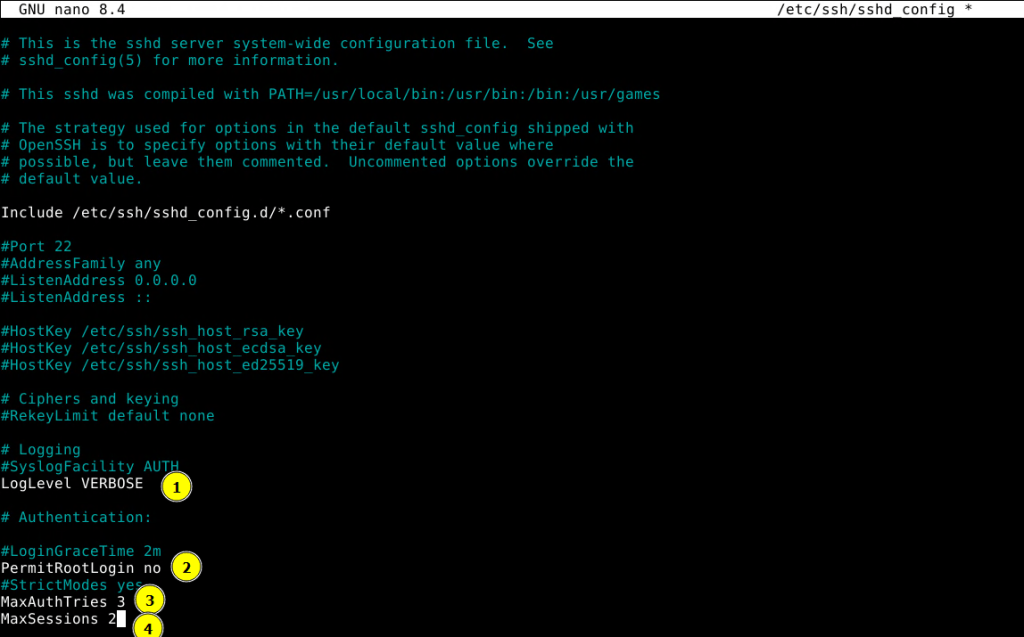

⚠️ En este laboratorio nos vamos a basar solamente en el tema de Soporte SSH, vamos a mitigar 4 de las malas configuraciones o configuraciones por defecto, como lo indica en la imagen.

| Categoría | Descripción del Hallazgo | Nivel de Riesgo | Recomendación |

| SSH | 1. LogLevel | Suggestion | Configurar Verbosidad para ampliar información de Logs |

| SSH | 3. MaxAuthTries | Suggestion | Intentos de conexión solamente 3 |

| SSH | 4. MaxSessions | Suggestion | Sesiones 2 máximo |

| SSH | 2. PermitRootLogin | Suggestion | Inhabiilitar el acceso root |

7. Acciones correctivas.

Para las acciones correctivas es necesario modificar el archivo de configuración del servicio SSH, pero antes como buen practica, necesitamos hacer un BackUp del mismo.

Backup

cp /etc/ssh/sshd_config /etc/ssh/sshd_config.baksshd_config.bak: es el archivo de respaldo

Edición de archivo

Ahora si vamos a modificar los parámetros indicados en los hallazgos críticos

Hasta el momento ya editamos los parametros ahora vamos a guardar los cambios y reiniciar el servicio para verlos efectuados.

systemctl restart sshResultado esperado

Aquí en la siguiente imagen podemos ver los resultados de las correcciones que realizamos, las 4 sugerencias que teniamos anteriormente, ya fueron mitigadas:

8. Nueva evaluación

| Metrica | Valor |

| Hardening | 67/100 |

| Warning | 4 |

| Suggestion | 51 |

Como podemos observar, subimos en la puntuación de Hardening, los warnings siguen en el mismo rango, pero las Suggestion bajamos 4 por el tema de que solo mitigamos 4 configuraciones. (Aclaro que solo fueron 4 por usos prácticos para no hacer demasiado extenso este laboratorio y no aburrirlos).

Conclusiones

El laboratorio permitió identificar debilidades en la configuración del sistema.

Las medidas de hardening incrementaron la postura defensiva general.

Se recomienda realizar auditorías periódicas (mensual/semanal).

Este tipo de prácticas refuerzan la madurez de seguridad del entorno Linux.