Hola a todos, esta es la continuación de la entrada anterior, aquí vamos a ver un tema más extenso y con un poco de práctica, para esto voy a necesitar un escenario que ya tengo montado, consiste en 2 VM, una es Kali Purple (VM Atacante) y otro Debian 13 (VM Objetivo), dentro de estas vamos a estar haciendo las practicas de los temas a revisar, sin más que agregar comenzamos.

Logs críticos para SOC

Autenticación

Los logs de autenticación son registros que detallan los intentos de acceso tanto exitosos como los que fallaron y fueron dirigidos hacía una red o sistema, denotando desde donde y como se realizó el intento de inicio de sesión.

Archivos de Log:

Los archivos que manejan este tipo de logs suele variar dependiendo la distro, en este caso en mi Debian, journal es quien los maneja, esto debido a que ya es una nueva versión del sistema, a continuación vamos a realizar la practica.

Eventos que debes conocer:

- Login exitoso / Fallido

- Fuerza bruta SSH

- Uso de SUDO

- cambio de contraseña

- creación de usuarios

🧠 Todo atacante necesita identidad o privilegios

Practica | SSH inicios de sesión fallidos

⚠️ Esta es una practica con fines educativos, no buscamos hacer ningún tipo de daño.

La practica consiste en hacer un ataque de fuerza bruta desde nuestra VM Kali Purple hacía nuestra VM objetivo, esto para ver los siguientes parámetros:

¿Qué buscamos en los Logs?

- IP de origen

- Usuario objetivo

- Inicio del evento

Indicadores:

- Muchos fallos

- Usuarios privilegiados (root)

Pasos para generar el ataque de fuerza bruta:

Un ataque de fuerza bruta es un numero indefinido de intentos de inicio de sesión con cierto numero de credenciales por defecto o personalizadas por el atacante, con la finalidad de adivinar la correcta y poder ingresar a un sistema.

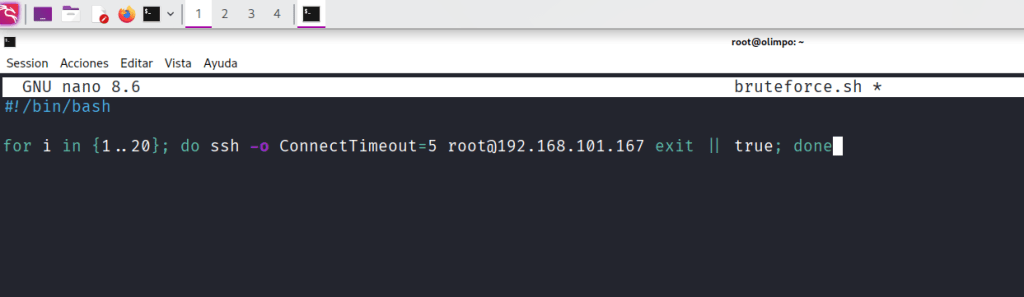

- Desde nuestra VM Atacante vamos a crear el siguiente script en bash para el ataque de fuerza bruta

#!/bin/bash

for i in {1..20}; do ssh -o ConnectTimeout=5 root@192.168.101.167 exit || true; doneAquí comencé creando mi script y lo llame bruteforce.sh , después le asigne permisos de ejecución.

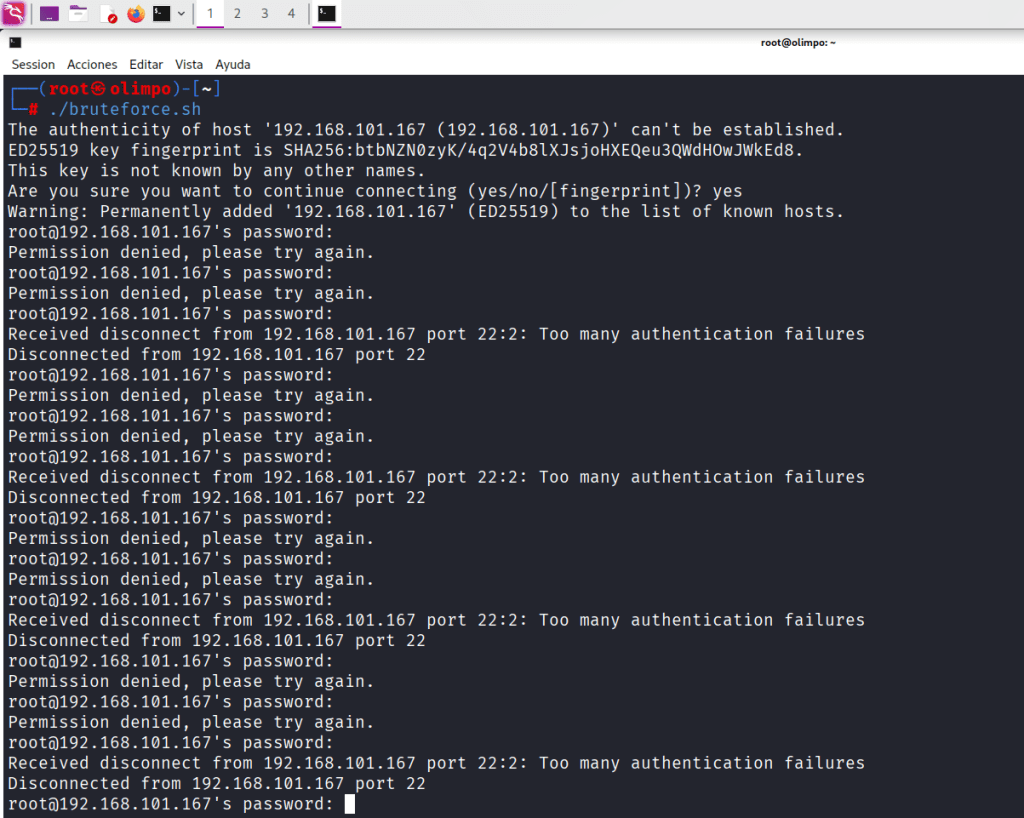

Aquí es donde comienza el ataque, por efectos prácticos solo hice 12 intentos de inicio de sesión fallidos, que son los que se ven en la siguiente imagen.

Ahí terminó el ataque, ahora vamos a ver en la máquina objetivo los logs que generó este ataque y verificar los parámetros antes mencionados, para esto vamos a trabajar con journalctl y extraer los registros.

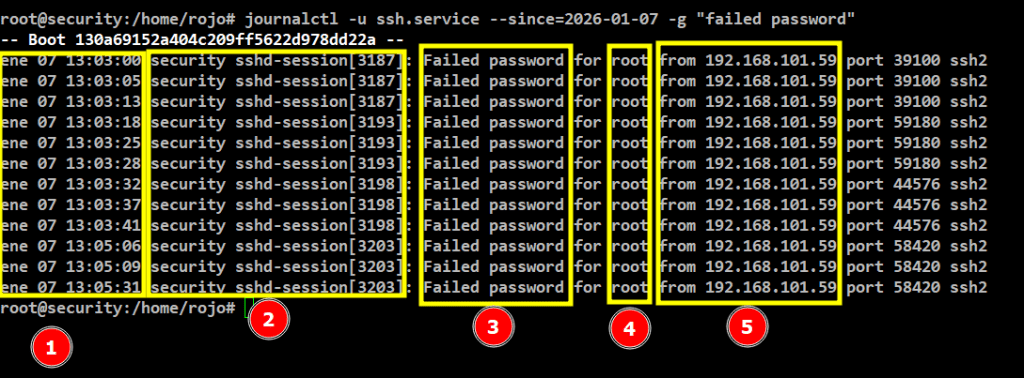

journalctl -u ssh.service --since=2026-01-07 -g "failed password"

Explicación de cada una de las columnas:

- Fecha y hora del evento

- Se registra un evento de seguridad en sesión ssh y al costado su PID

- Todos los eventos fueron fallidos por contraseña incorrecta (Failed password)

- Los intentos fueron dirigidos hacía el usuario root

- Los intentos de inicio de sesión provinieron desde la IP 192.168.101.59 (VM Atacante)

Conclusión

La finalidad de esta entrada era entender como es que funciona un ataque de fuerza bruta, para después comprender como es que se ve un log luego de este evento.

También aprendimos a identificar un log, de todas las partes que está compuesto y lo que significa cada una,

Esto es lo que un analista L1 debe conocer antes de poder incursionar con herramientas SOC, como el SIEM, entre otras, debe comprender que es lo que está analizando y como lo va interpretar.

En la próxima entrada veremos que otros componentes de linux generan Logs y verificar como se ven y que diferencias hay entre unos y otros.