-

Guía de arp-scan

Leer más: Guía de arp-scanℹ️ ARP-Scan es una herramienta poderosa para el descubrimiento de hosts en redes locales. Es extremadamente útil para pentesters porque permite identificar dispositivos conectados sin necesidad de privilegios elevados en muchos casos. A continuación, te dejo una guía detallada sobre su uso para auditorías de seguridad. Instalación en Linux Usos básicos de ARP-Scan Escanear toda…

-

Hacking Web | PT 2 | Preparando Herramientas.

Leer más: Hacking Web | PT 2 | Preparando Herramientas.Hola a todos, para este nuevo episodio estaremos configurando nuestras herramientas que utilizaremos en los próximos post, así mismo estaremos explicando que son y como funcionan. Estas son las herramientas que vamos a estar utilizando: Kali Linux En la parte del sistema operativo yo utilizo Kali, pero tu puedes utilizar el que sea de tu…

-

WriteUP | Jangow01 | Vulnhub

Leer más: WriteUP | Jangow01 | Vulnhub⚪ Maquina: «Jangow1» (Vulnhub)⚪ Dificultad: Fácil⚪ OS: Linux⚪ Skills: Enumeración HTTP, Explotación VSFTPD, Command Injection Reconocimiento Herramientas: nmap Vamos a comenzar el escaneo de red para poder identificar puertos abiertos y servicios en escucha de la maquina victima. Los puertos encontrados fueron el 21 FTP y 80 HTTP. Enumeración Ahora si, ya tenemos 2 puertos…

-

Guia de Netcat

Leer más: Guia de Netcatℹ️ Netcat es una herramienta de linea de comandos que permite leer y escribir datos a través de conexiones TCP y UDP. útil para hacer escaneo de puertos, transferencia de archivos, creación de shell reversas y comunicación entre host. Instalación Uso básico de netcat Conectar a un puerto abierto Escuchar en un puerto (modo servidor,…

-

Hacking Web | PT 1 | Introducción

Leer más: Hacking Web | PT 1 | IntroducciónEn este post damos introducción a una serie de post orientados al Hacking Web, es un tema bastante importante en la seguridad ofensiva, por lo tanto es indispensable que como analistas de ciberseguridad y pentesters tengamos bajo la manga esta habilidad, sin más por el momento comenzamos. ¿Qué es el Hacking Web? El hacking web…

-

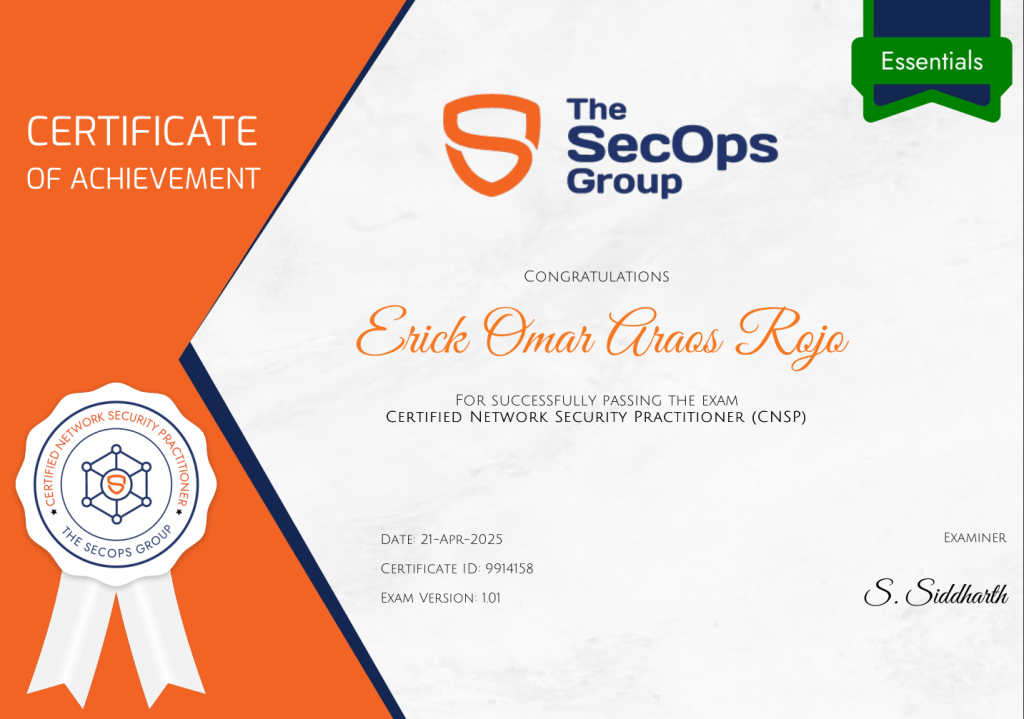

Mi opinión sobre CNSP | (Certified Network Security Practitioner) | TheSecOpsGroup

Leer más: Mi opinión sobre CNSP | (Certified Network Security Practitioner) | TheSecOpsGroupℹ️ La CNSP (Certified Network Security Practitioner) de The SecOps Group podría ser justo lo que necesitas. En esta entrada, te comparto una revisión detallada basada en mi experiencia, ideal para quienes se inician como sysadmin o desean reforzar sus fundamentos técnicos en ciberseguridad. Precio y accesibilidad ℹ️ La certificación CNSP tiene un costo de…

-

Network Analysis – Web Shell

Leer más: Network Analysis – Web Shell⛔ El SOC recibió una alerta en su SIEM para el escaneo local de puerto, donde un IP privado interno comenzó a escanear otro sistema interno. Puede investigar y determinar si esta actividad es maliciosa o no? Se le ha proporcionado un PCAP, investigar el uso de las herramientas que desee. Descargar y descomprimir el…

-

Mi opinión sobre C3SA | (Certified Cyber Security Analyst) | CWL

Leer más: Mi opinión sobre C3SA | (Certified Cyber Security Analyst) | CWLEste es un post un tanto diferente a lo que suelo publicar, pero no menos importante. Hoy vengo a compartir cual fue mi experiencia con esta certificación, debo aclarar que es una certificación totalmente introductoria pero que toca temas muy importantes que se ven dentro de la ciberseguridad ofensiva y defensiva. ¿Quien ofrece la certificación?…

-

Guía de Buenas practicas para SSH

Leer más: Guía de Buenas practicas para SSHEn esta entrada vamos a ver las buenas practicas que se deben realizar para poder asegurar correctamente el servicio y así evitar cualquier incidente de seguridad llámese ataque o un acceso no autorizado por un tercero, sin más que agregar iniciemos. 1. Introducción a SSH 1.1 ¿Qué es SSH? SSH, o Secure Shell, es un…

-

Análisis Email Phishing – PT 3

Leer más: Análisis Email Phishing – PT 3En esta entrada vamos a analizar a detalle el header de un email para poder obtener más información sobre un posible phishing y de igual manera como podemos detectarlo y analizarlo con herramientas especiales. ¿Qué debo hacer primero? Para poder identificar un correo de phishing necesitamos cuestionarnos 2 cosas importantes: ⚠️ ¿Se envío el correo…